Une petite explication de texte sur quelques options et en-têtes HTTP d'apache.

Options générales

-

ServerTokens définit ce qu’apache peut diffuser comme information à propos de lui-même. Le fanfaronnage est incompatible avec la sécurité.

-

Prod: c’est la valeur la plus sécurisée et le serveur n’enverra que son nom:

Server: Apache -

Major: le serveur n’enverra que son nom et son numéro de version majeur:

Server: Apache/2 -

Minor: le serveur n’enverra que son nom et son numéro de version complet:

Server: Apache/2.4.25 -

Os: le serveur n’enverra que son nom, son numéro de version complet et le nom du système d’exploitation:

Server: Apache/2.4.25 (Fedora) -

Full: le serveur enverra son nom, son numéro de version, le nom du système d’exploitation et la liste des modules actifs avec leur numéro de version:

Server: Apache/2.4.25 (Fedora) OpenSSL/1.0.2k-fips mod_auth_kerb/5.4 mod_wsgi/4.4.23 Python/2.7.13 PHP/7.0.18 mod_perl/2.0.10 Perl/v5.24.1

-

-

ServerSignature définit la signature (pied de page) apposée par apache sur les page générées par lui-même (typiquement les pages d’erreurs)

-

Off: aucune signature sur les page générées

-

On: signature présente avec les mêmes informations défini par la directive ServerTokens, le domaine et le port

<address>Apache/2.4.25 (Fedora) OpenSSL/1.0.2k-fips mod_auth_kerb/5.4 mod_wsgi/4.4.23 Python/2.7.13 PHP/7.0.18 mod_perl/2.0.10 Perl/v5.24.1 Server at www.tartarefr.eu Port 80</address> -

Email: signature présente avec les mêmes informations défini par la directive ServerTokens, le domaine, le port et l’email de l’administrateur du domaine

<address>Apache/2.4.25 (Fedora) OpenSSL/1.0.2k-fips mod_auth_kerb/5.4 mod_wsgi/4.4.23 Python/2.7.13 PHP/7.0.18 mod_perl/2.0.10 Perl/v5.24.1 Server at <a href="mailto:fake@tartare.fr.eu">www.tartarefr.eu</a> Port 80</address>

-

-

TraceEnable définit si la méthode HTTP Trace est autorisée. Cette méthode sert surtout pour des tests ou des diagnostiques et n’a pas sa place sur un serveur en production. Elle peut prendre deux valeurs: On (la méthode est permise) ou Off (méthode désactivée)

Options SSL

Hormis les directives habituelles (SSLEngine, SSLCertificateFile, SSLCertificateKeyFile, SSLCertificateChainFile) pour le paramétrage SSL, il y en a quelques unes qui méritent une petite explication.

-

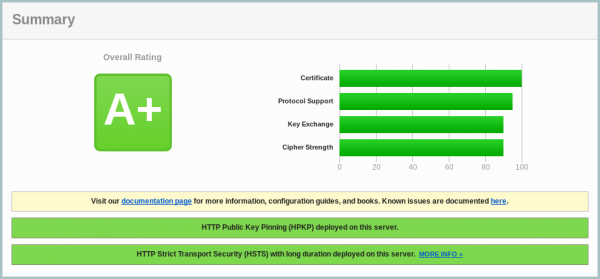

SSLCipherSuite définit la liste des ciphers autorisés. Actuellement, pour obtenir un A+ sur SSLlabs, il faut désactiver certains ciphers medium ou high.

HIGH:MEDIUM:!aNULL:!eNULL:!MD5:!RC4:!EXP:!3DES:!LOW:!SEED:!IDEA:!CBC -

SSLHonorCipherOrder définit si l’ordre des ciphers de la directive SSLCipherSuite doit être suivi. Il est recommandé de suivre l’ordre défini en mettant la valeur On. Typiquement ici, le serveur essaiera d’abord tous les ciphers HIGH avant d’essayer les MEDIUM.

-

SSLProtocol définit les protocoles autorisés: ici on accepte tous les protocoles sauf SSL version 2 et version 3. On peut commencer à envisager d’exclure aussi TLSv1 (TLSv1.0)

SSLProtocol all -SSLv2 -SSLv3 -

SSLCompression active ou désactive la compression sur SSL. Comme la faille CRIME exploite une faille de la compression, on désactive cette fonctionnalité en mettant le paramètre à off.

En-têtes HTTP concernant la sécurité

-

Set-Cookie permet de sécuriser les cookies en ajoutant deux paramètres qui rendent les cookies non accessibles aux scripts du client (HttpOnly) et ils ne sont transmis que sur une connexion sécurisée (Secure), c’est à dire en HTTPS.

Header always edit Set-Cookie ^(.\*)$ $1;HttpOnly;Secure -

X-Frame-Options autorise le navigateur à encapsuler ou non la page web dans une frame. En empêchant la page d’être encapsulée par un site externe, on se protège du clickjacking. Il y a 3 valeurs possibles:

- DENY: aucune encapsulation possible

- SAMEORIGIN: encapsulation uniquement en provenance du même domaine et du même protocole (HTTP ou HTTPS)

- ALLOW-FROM: encapsulation uniquement en provenance de l’URI passée en argument

-

X-XSS-Protection active les filtres cross-site scripting embarqués dans la plupart des navigateurs. La meilleure configuration est d’activer la protection des navigateurs: “X-XSS-Protection: 1; mode=block“.

-

X-Content-Type-Options désactive la détection automatique du type MIME par le navigateur et force celui-ci à utiliser uniquement le type déclaré avec Content-Type. La seule valeur valide est nosniff.

-

Referrer-Policy définit la politique d’envoi d’information de navigation dans l’en-tête Referer

- no-referrer: L’en-tête sera absente de la réponse à la requête.

- no-referrer-when-downgrade: L’en-tête sera absente s’il y a une diminution de la sécurité (HTTPS->HTTP). Sinon elle sera envoyée.

- same-origin: L’en-tête sera présente que si le domaine de destination est identique à celui d’origine.

- origin: L’en-tête sera présente mais ne comprendra que le domaine de la page d’origine.

- strict-origin: L’en-tête sera absente s’il y a une diminution de la sécurité (HTTPS->HTTP). Sinon elle ne comprendra que le domaine de la page d’origine.

- origin-when-cross-origin: L’en-tête sera présente et l’URI sera complète si le domaine de destination est identique à celui d’origine, mais ne comprendra que le domaine de la page d’origine si le domaine de destination diffère de celui d’origine.

- strict-origin-when-cross-origin: L’en-tête sera absente s’il y a une diminution de la sécurité (HTTPS->HTTP). Sinon elle sera complète si le domaine de destination est identique à celui d’origine, mais ne comprendra que le domaine de la page d’origine si le domaine de destination diffère de celui d’origine.

- unsafe-url: L’en-tête sera présente et l’URI sera complète

-

Content-Security-Policy regroupe les sources autorisées à être incluses dans la page web. En listant uniquement les sources nécessaires, on empêche le téléchargement de sources malicieuses par le navigateur. Le mot clé self représente le domaine appelé.

- default-src : Définit les sources autorisées par défaut de tous les types de ressources

- script-src : Définit les sources autorisées pour les scripts

- object-src : Définit les sources autorisées pour les objets

- style-src : Définit les sources autorisées pour les feuilles de styles

- img-src : Définit les sources autorisées pour les images

- media-src : Définit les sources autorisées pour les médias (vidéo et audio)

- frame-src : Définit les sources autorisées pour les frames

- font-src : Définit les sources autorisées pour les polices de caractères

- connect-src : Définit les sources autorisées à être chargée par les scripts

- form-action : Définit les sources autorisées pour l’action d’un formulaire

- plugin-types : Définit les sources autorisées pour les plugins

- script-nonce : Définit les sources autorisées pour les scripts ayant le même argument nonce

- sandbox : Définit la politique de bac-à-sable

- reflected-xss : Active ou désactive les filtres des navigateurs pour la protection XSS

- report-uri : Définit une URI vers laquelle envoyer un rapport en cas de violation de politique

-

HTTP-Strict-Transport-Security force le navigateur à modifier tous les liens non sécurisés par des liens sécurisés (HTTP->HTTPS) durant le temps indiqué par le paramètre max-age. Celui-ci doit donc être configuré pour être supérieur à la durée de navigation. La page ne sera pas affichée si le certificat SSL n’est pas valide.

-

Public-Key-Pins protège contre les attaques man-in-the-middle avec des certificats X.509 volés (mais valides). En spécifiant l’empreinte des certificats du site au navigateur, celui-ci ne fera pas confiance aux autres certificats valides non listés pour le site.

-

Expect-CT annonce le statut du site en rapport aux futurs pré-requis de Chrome. L’en-tête comporte le mot enforce s’il est prêt. Mais dans un premier temps il vaut mieux le mettre en test avec la directive max-age=0 et éventuellement le paramètre report-uri

Vérification

-

Configuration SSL sur le site ssllabs.com

-

En-têtes sur le site securityheaders.io

Exemple de configuration Apache

On peut mettre la définition de ces en-têtes dans le fichier /etc/httpd/conf.d/common.conf (On le créé s’il n’existe pas), il sera inclut par la directive IncludeOptional conf.d/*.conf

ServerTokens Prod

ServerSignature Off

# Disable Trace

# Otherwise host is vulnerable to XST

TraceEnable Off

# Secure cookie with HttpOnly

Header always edit Set-Cookie ^(.\*)$ $1;HttpOnly;Secure

Header always set X-Frame-Options SAMEORIGIN

Header always set X-XSS-Protection: "1;mode=block"

Header always set X-Content-Type-Options nosniff

Header always set Referrer-Policy same-origin

Header always set Content-Security-Policy "default-src 'self' ; script-src 'self' report.tartarefr.eu https://s.w.org ; style-src 'self' fonts.googleapis.com fonts.gstatic.com ; report-uri https://report.tartarefr.eu/"

Header always set Strict-Transport-Security "max-age=31536000;includeSubDomains"

Header always set Expect-CT 'max-age=0; report-uri="https://report.tartarefr.eu/"'

Header always set Public-Key-Pins 'pin-sha256="YLh1dUR9y6Kja30RrAn7JKnbQG/uEtLMkBgFF2Fuihg=";pin-sha256="1B/6/luv+TW+JQWmX4Qb8mcm4uFrNUwgNzmiCcDDpyY=";max-age=2592000;includeSubdomains; report-uri="https://report.tartarefr.eu/"'